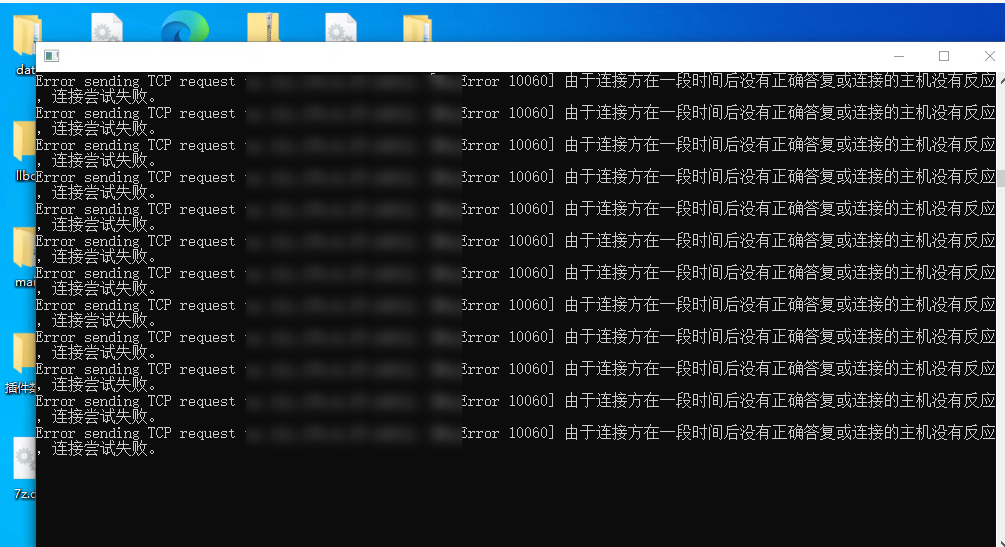

近期,全球Linux服务器面临的SSH暴力破解威胁呈爆发式增长。据某知名安全机构最新统计,近30天内,针对Linux服务器的SSH暴力破解尝试量同比激增47%,其中中小企业服务器因防护措施薄弱,成为攻击者的首要目标。一旦SSH账号被破解,攻击者可直接获取服务器 root 权限,篡改业务数据、植入挖矿程序甚至将服务器变为肉鸡,给企业带来不可估量的损失。

一、SSH暴力破解的风险到底有多大?

SSH(Secure Shell)作为Linux服务器的默认远程管理协议,其安全性直接关系到服务器的整体安全。攻击者通过自动化工具,不断尝试常见用户名(如root、admin)和弱密码(如123456、password)的组合,一旦命中,就能轻松登录服务器。更可怕的是,部分攻击者会利用破解的SSH账号,进一步渗透企业内部网络,窃取客户数据、知识产权等敏感信息,甚至发起勒索攻击,导致企业业务中断、声誉受损。

二、修改SSH默认端口,从源头上降低被扫描概率

SSH默认使用22端口,这是攻击者最常扫描的端口之一。修改默认端口是最简单却有效的防护措施。操作步骤如下:

1. 编辑SSH配置文件:`vi /etc/ssh/sshd_config`;

2. 找到`Port 22`行,将22改为1024-65535之间的非知名端口(如2222、3333);

3. 保存文件并重启SSH服务:`systemctl restart sshd`;

4. 配置防火墙开放新端口(以firewalld为例):`firewall-cmd --add-port=2222/tcp --permanent`,然后执行`firewall-cmd --reload`。

修改端口后,攻击者的扫描工具很难直接发现你的SSH服务,从而大幅降低被攻击的概率。

三、禁用root用户直接登录,杜绝“超级权限”泄露

root用户是Linux服务器的最高权限用户,一旦被破解,攻击者可随意操作服务器。因此,禁用root用户直接登录是必须的。操作步骤:

1. 编辑`/etc/ssh/sshd_config`;

2. 将`PermitRootLogin yes`改为`PermitRootLogin no`;

3. 重启SSH服务:`systemctl restart sshd`。

禁用后,需使用普通用户登录服务器,再通过`su - root`命令切换至root用户,增加一层安全屏障。

四、使用SSH密钥对认证,彻底告别密码登录

密码认证是SSH暴力破解的主要目标,而密钥对认证通过非对称加密技术,安全性远高于密码。操作步骤:

1. 在本地计算机生成密钥对:`ssh-keygen -t rsa -b 4096`(一路回车即可);

2. 将公钥复制到服务器:`ssh-copy-id -i ~/.ssh/id_rsa.pub user@server_ip -p 新端口`;

3. 编辑服务器SSH配置文件:`vi /etc/ssh/sshd_config`,将`PasswordAuthentication yes`改为`PasswordAuthentication no`,并确保`PubkeyAuthentication yes`;

4. 重启SSH服务:`systemctl restart sshd`。

此后,登录服务器需使用私钥(如`ssh -i ~/.ssh/id_rsa user@server_ip -p 新端口`),攻击者无法通过暴力破解获取私钥,彻底杜绝SSH密码泄露风险。

五、安装Fail2Ban,自动拦截恶意IP

即使修改了端口和禁用了root登录,仍可能面临攻击者的持续扫描。Fail2Ban是一款开源的入侵防御工具,可监控SSH日志,当发现多次失败登录尝试时,自动将该IP拉黑一段时间。安装配置步骤:

1. 安装Fail2Ban(CentOS):`yum install fail2ban -y`;(Ubuntu):`apt install fail2ban -y`;

2. 创建配置文件:`cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local`;

3. 编辑`/etc/fail2ban/jail.local`,添加以下内容:

sshd

enabled = true

port = 2222(改为你的SSH新端口)

filter = sshd

logpath = /var/log/secure(CentOS)或/var/log/auth.log(Ubuntu)

maxretry = 3(允许3次失败登录)

bantime = 3600(拉黑1小时)

4. 启动Fail2Ban服务:`systemctl start fail2ban`;设置开机自启:`systemctl enable fail2ban`。

配置完成后,Fail2Ban会实时监控SSH日志,当某IP在1小时内尝试登录失败3次,就会被自动拉黑,有效阻止攻击者的持续暴力破解。

总结:多管齐下,构建SSH安全防线

SSH暴力破解并非不可防范,通过修改默认端口、禁用root登录、使用密钥对认证、安装Fail2Ban工具这四大措施,可构建起多层次的SSH安全防线。此外,定期检查SSH日志(如`tail -f /var/log/secure`)、保持系统和SSH服务更新(`yum update openssh -y`)、使用强密码(如包含大小写字母、数字和特殊字符的12位以上密码)也是维护服务器安全的重要环节。

面对日益猖獗的SSH暴力破解威胁,企业需提高安全意识,及时采取防护措施,避免因小失大。记住:服务器安全无小事,防患于未然才是最有效的安全策略!