作为服务器运维工程师,日常工作中看似常规的操作,往往隐藏着致命的安全隐患。以下5个关键要点,是90%工程师容易忽略却直接影响服务器安全的核心环节,必须重点关注。

一、忽略“最小权限原则”的隐性风险

最小权限原则是服务器安全的基石——即给用户或程序分配完成任务所需的最小权限,避免过度授权。但很多工程师为了方便,给普通运维人员开放root权限,或给应用程序分配数据库超级用户权限。比如某电商公司曾因员工用root账号误删数据库,导致核心数据丢失,损失达数百万元。过度授权会让攻击者一旦获取低权限账号,就能快速提升权限控制整个服务器。解决方法:严格按照角色分配权限(如运维人员仅给sudo权限),定期审计权限列表,删除闲置账号的权限。

二、未定期更新“隐藏组件”的漏洞暴露

服务器上的第三方组件(如Apache、Nginx的插件,或Java的Struts框架)往往是漏洞的重灾区,但很多工程师只更新操作系统,忽略这些“隐藏组件”。比如Equifax数据泄露事件,就是因为未更新存在漏洞的Struts组件,导致攻击者通过漏洞获取敏感数据。这些组件的漏洞一旦被公开,攻击者会在短时间内发起大规模攻击。解决方法:建立组件清单(包括版本号、用途),使用自动化工具(如Nessus)定期扫描组件漏洞,开启自动更新(如Ubuntu的unattended-upgrades)。

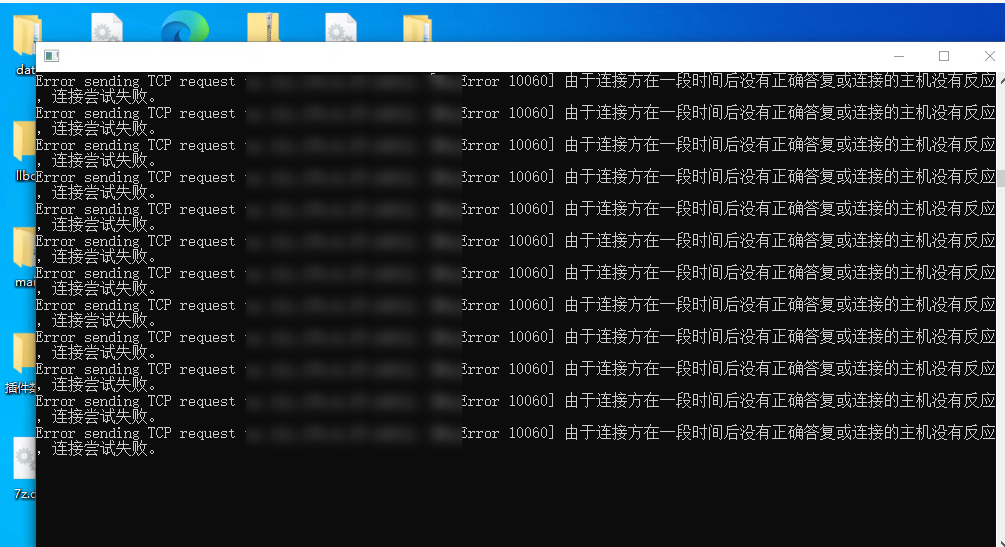

三、“默认配置”的安全隐患

服务器的默认配置(如默认端口80、3306开放,默认账号“admin”未删除,默认密码未修改)是攻击者的“敲门砖”。比如某企业服务器因未修改MySQL的默认端口3306,被攻击者通过端口扫描发现,进而用默认账号“root”登录,窃取了客户数据。默认配置是为了方便用户使用,而非安全,攻击者会利用这些“默认项”快速突破防线。解决方法:修改默认端口(如将SSH端口改为2222),删除默认账号(如“guest”),修改默认密码(如数据库root密码),关闭不必要的服务(如FTP)。

四、“日志监控”的缺失导致溯源困难

很多工程师认为“日志没用,占存储空间”,因此关闭日志或不做分析。但日志是服务器被攻击后的“溯源凭证”——比如服务器被植入木马后,通过分析access.log可以找到攻击者的IP地址和攻击路径。某金融公司曾因未开启Nginx的access.log,导致服务器被攻击后无法定位攻击者,延误了应急响应时间。解决方法:开启详细日志(如Apache的access.log、error.log,MySQL的slow query log),使用SIEM工具(如ELK Stack)收集和分析日志,定期 review 日志(如每天检查异常登录记录)。

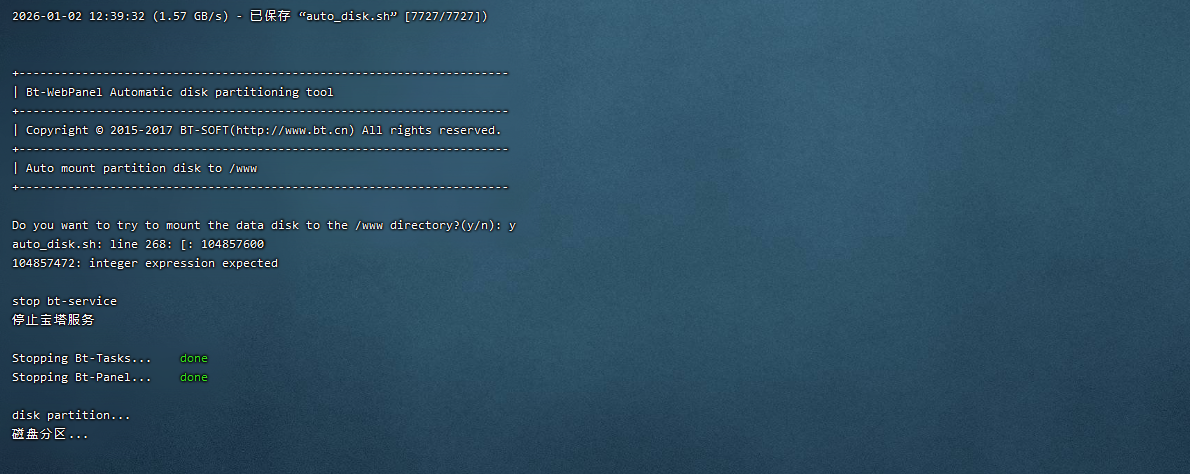

五、“灾备方案”的形式化导致数据丢失

灾备方案不是“摆设”,但很多工程师只做了主备服务器同步,却未定期测试灾备恢复能力。比如某企业的灾备服务器和主服务器在同一个机房,当机房发生火灾时,主备服务器都被烧毁,导致数据全部丢失。还有的企业虽然做了灾备,但从未测试过恢复流程,当需要恢复时发现数据损坏,无法使用。解决方法:采用异地灾备(如主服务器在上海,灾备服务器在深圳),定期测试灾备恢复(如每月模拟主服务器故障,用灾备数据恢复),使用多副本存储(如AWS S3的跨区域复制)。

以上5个要点,是服务器运维中最容易忽略却最关键的安全环节。作为高端互联网安全专家,必须将这些要点融入日常运维流程,才能真正保障服务器的安全。